패스워드 파일로 위장한 CHM 및 LNK 악성코드 국내 유포중

페이지 정보

작성자 cfpa 댓글 0건 조회 631회 작성일 23-03-15 08:45본문

출처 : https://www.boannews.com/media/view.asp?idx=115070&page=1&kind=1

암호 설정된 정상 문서와 함께 유포 중... 공격자 의도에 따라 다양한 악성 행위 가능성 커

[보안뉴스 김영명 기자] 최근 CHM과 LNK 형식의 악성코드가 발견됐다. 특히, CHM 형식의 악성코드는 이달 초에 발견된 국내 금융기업 보안 메일을 사칭한 CHM 악성코드와 동일한 유형으로 같은 RedEyes(ScarCruft) 해커조직에서 제작한 것으로 추정된다.

▲압축 파일 내부[자료=안랩 ASEC 분석팀]

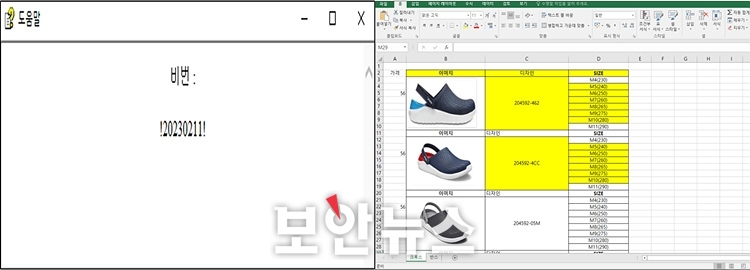

안랩 ASEC 분석팀은 패스워드 파일로 위장해 정상 문서 파일과 함께 압축 파일로 유포되는 악성코드를 확인했다고 밝혔다. 해당 유형의 악성코드는 정상 문서 파일을 함께 유포해 사용자가 악성 파일임을 알아채기 어렵다.

CHM과 LNK 파일은 모두 암호가 설정된 정상 문서 파일과 함께 압축돼 유포된 것으로 추정된다. 엑셀 및 한글 파일의 경우 암호가 설정돼 있어 사용자가 암호가 적힌 것으로 보이는 CHM 및 LNK 파일을 실행하도록 유도한다.

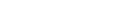

▲passwd.chm 실행 시 확인되는 도움말 및 암호 해제 시 보이는 신발.xlsx 문서 내용[자료=안랩 ASEC 분석팀]

먼저, CHM 유형에서는 passwd.chm 또는 Password.chm 실행 시 문서 파일의 암호를 확인할 수 있으며, 내부에 존재하는 악성 스크립트가 실행된다. CHM 파일에서 확인되는 악성 스크립트는 mshta 프로세스를 통해 악성 url에 존재하는 추가 스크립트를 실행한다.

▲CHM 내 악성 스크립트[자료=안랩 ASEC 분석팀]

mshta 프로세스를 통해 실행된 추가 스크립트는 이달 초에 확인됐던 ‘국내 금융기업 보안 메일을 사칭한 CHM 악성코드 : RedEyes(ScarCruft)’에서 공유한 명령어와 동일한 형태다. 실행 시 RUN 키 등록 및 공격자 서버로부터 명령어 수신, 명령 실행 결과 전달의 기능을 수행한다.

두 번째로 LNK 유형에서는 앞서 ‘압축 파일 내부’ 이미지에서 password.txt.lnk 파일이 확인됐다. 해당 LNK 파일을 실행하게 되면 %temp% 폴더에 암호가 적힌 텍스트 파일과 악성 스크립트 파일을 생성한다.

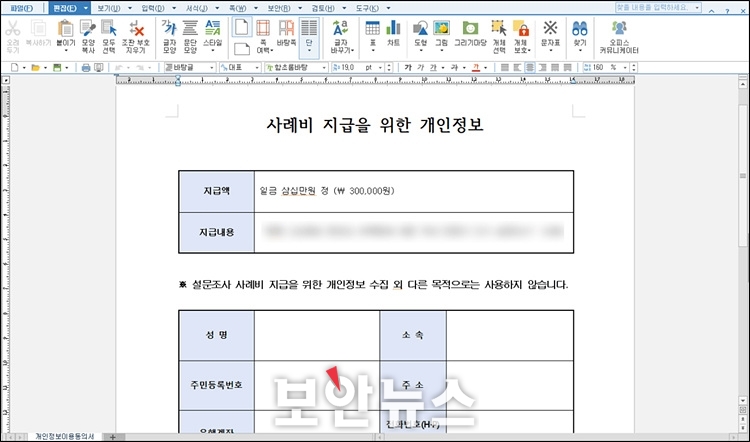

▲암호 해제 시 보이는 개인정보이용동의서.hwp 문서 내용[자료=안랩 ASEC 분석팀]

VBS 파일은 특정 링크에 존재하는 추가 악성 스크립트 실행하는 기능을 수행한다. LNK 유형의 경우 올해 1월에 발견된 원고 청탁서로 위장한 악성코드와 유사하며 동일한 공격 그룹에서 제작한 것으로 추정된다는 게 안랩 ASEC 분석팀의 설명이다.

해당 유형의 악성코드는 공격자의 의도에 따라 다양한 악성 행위가 수행될 수 있다. 또한, 다양한 공격 그룹에서 정상 파일을 함께 유포하는 방식을 사용하고 있어 현재 확인된 CHM과 LNK 파일 외에도 다양한 형식의 악성코드가 존재할 것으로 예상된다.

ASEC 관계자는 “최근 패스워드 파일로 위장하는 등 다양한 형식의 악성코드가 국내 사용자를 대상으로 유포되고 있다”며 “사용자는 수신된 메일을 열람하기 전에는 반드시 발신인을 먼저 확인하고 첨부 파일을 실행할 때도 각별히 주의해야 한다”고 밝혔다.

[김영명 기자(boan@boannews.com)]