Elbie 랜섬웨어, 익스플로러 애드온 설치파일로 위장해 국내 유포

페이지 정보

작성자 cfpa 댓글 0건 조회 1,076회 작성일 22-10-28 08:06본문

출처 : 보안뉴스

https://www.boannews.com/media/view.asp?idx=111048&page=1&kind=1

시스템 복구 차단 위해 볼륨 쉐도 삭제, 윈도 환경 복구 비활성화 명령 실행

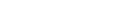

[보안뉴스 김영명 기자] 마이크로소프트 인터넷 익스플로러(Internet Explorer) Add-on 설치 프로그램인 ieinstal.exe로 위장한 Elbie 랜섬웨어가 유포되고 있는 것이 확인됐다.

▲Elbie 랜섬웨어 파일의 속성[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 Elbie 랜섬웨어의 초기 실행 파일은 인코딩된 내부의 데이터를 실질적인 랜섬웨어 행위를 수행하는 실행 파일로 디코딩한다. 그 이후 다시 호출돼 실행한 프로세스에 디코딩한 실행파일을 인젝션하고, 사용자의 PC가 VM 환경인지 확인한다.

▲디코딩된 실행파일(좌)과 VM 환경 확인(우)[자료=안랩 ASEC 분석팀]

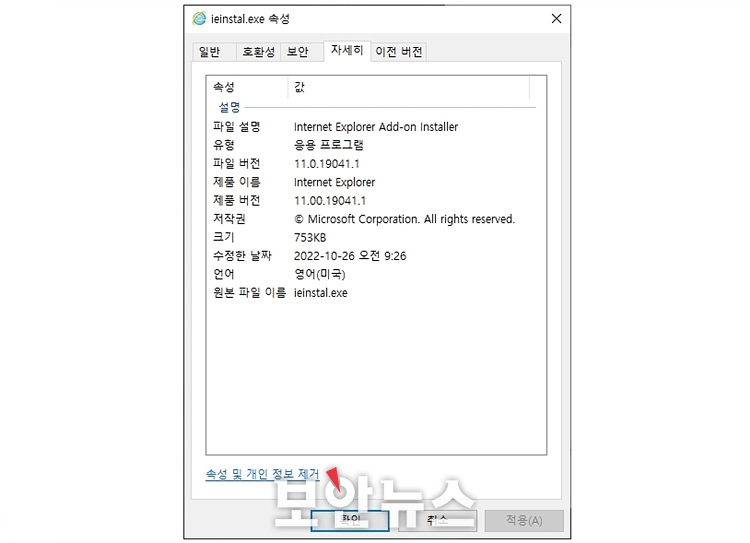

해당 랜섬웨어는 인젝션을 통해 실행되며 %AppData% 경로에 복사본을 드롭하고, 시작 프로그램으로 등록한다. 또한, 시스템 복구를 막는 행위를 수행하기 위해 사용자 계정 컨트롤(User Account Control : UAC) 창을 띄워 관리자 권한을 통한 침투를 유도한다.

▲사용자 계정 컨트롤(UAC) 창[자료=안랩 ASEC 분석팀]

해당 랜섬웨어는 ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run:ieinstal= C:\Users\kk\AppData\Local\ieinstal.exe’ 위치에 복사본이 드롭된다.

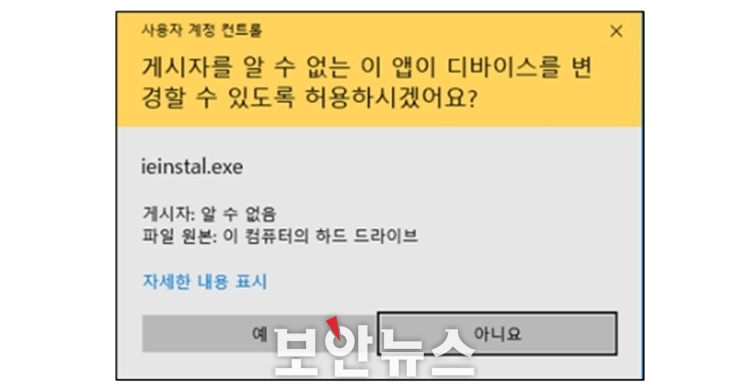

관리자 권한을 얻은 프로세스는 2개의 cmd.exe를 실행시켜 첫 번째 프로세스는 시스템 복구를 막기 위해 볼륨 쉐도를 삭제하고, 윈도 환경의 복구 비활성화 명령을 실행한다. 이때 삭제되는 파일은 △vssadmin delete shadows /all /quiet △wmic shadowcopy delete △bcdedit /set {default} bootstatuspolicy ignoreallfailures △bcdedit /set {default} recoveryenabled no △wbadmin delete catalog -quiet 등이다.

▲RAPIT 프로세스 트리[자료=안랩 ASEC 분석팀]

두 번째 cmd.exe 프로세스는 방화벽 설정을 △netsh advfirewall set currentprofile state off △netsh firewall set opmoe mode=disable 등과 같이 변경한다.

▲info.hta(좌)와 info.txt(우)[자료=안랩 ASEC 분석팀]

다음으로 감염된 파일의 파일명을 ‘info.hta’으로 변경하고, 감염 경로에는 랜섬노트인 ‘info.txt’와 ‘info.hta’를 생성한다.

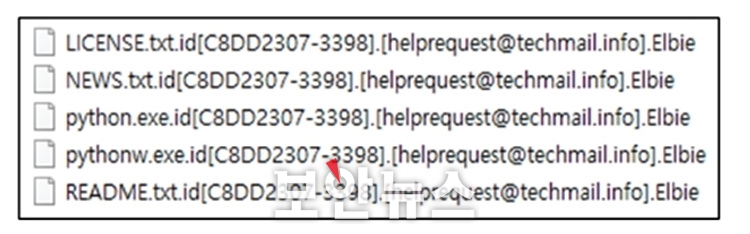

▲Elbie 랜섬웨어에 감염된 파일[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 “Elbie 랜섬웨어는 정상 프로그램으로 위장해 유포되는 만큼 기업 뿐만 아니라 PC 이용자도 타깃으로 할 확률이 높다”며 “각 기업과 개인 이용자도 출처가 불분명한 프로그램의 실행을 자제하고, 백신 최신 업데이트를 해야 한다”고 밝혔다.

[김영명 기자(boan@boannews.com)]

관련링크

- 이전글사이버보안 등 12대 국가전략기술 ‘국가전략기술 프로젝트’로 성과 창출한다 22.10.29

- 다음글Qakbot 악성코드, 행위탐지 우회 기능 더해 국내 유포... 이메일 하이재킹 방식 22.10.28